Comment puis-je utiliser les boucliers de protection en temps réel à la sécurité Reviver?How do I use the real-time protection shields in Security Reviver?

Les boucliers de protection en temps réel, s’ils sont activés (uniquement dans la version enregistrée), servent à restreindre les attaques de logiciels malveillants en temps réel. Les programmes malveillants qui tentent de pénétrer dans le système sont identifiés et arrêtés au fur et à mesure de leur détection par le programme. Les alertes sont déclenchées dès que l’outil rencontre un logiciel malveillant qui tente de s’installer ou de s’exécuter sur le système. Il appartient à l’utilisateur d’autoriser le programme à s’exécuter sur le système ou de le bloquer / de le supprimer complètement.

Il existe 2 boucliers qui protègent le système contre les menaces de logiciels malveillants 24 heures sur 24:

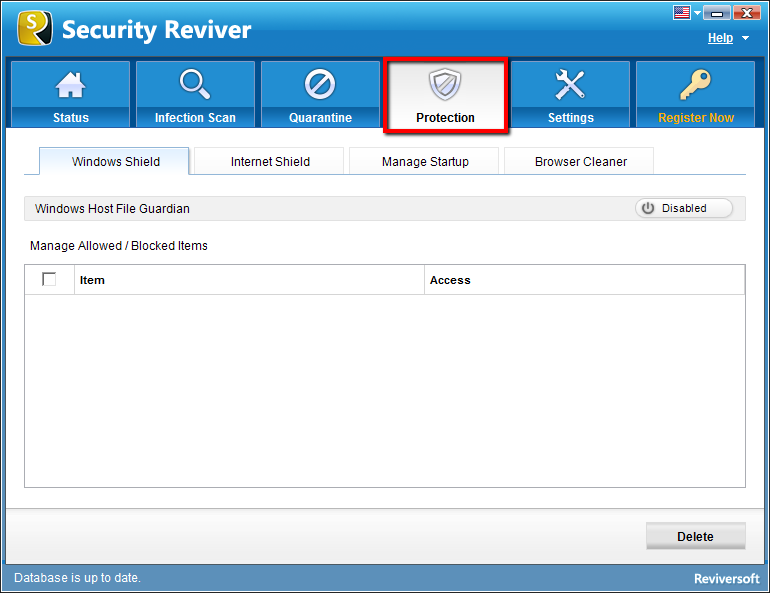

- Bouclier Windows – Moniteur de fichiers hôte Windows

Le fichier hôte dans Windows est un fichier utilisé pour conserver les noms d’hôte mappés sur leurs adresses IP. Les fichiers hôtes sont référencés pour trouver les adresses IP associées pour tous les noms d’hôtes. Si les adresses IP souhaitées ne sont pas trouvées, le système d’exploitation demande les informations au système de noms de domaine (serveur DNS). Ces fichiers peuvent être utilisés pour bloquer des sites localement au lieu de bloquer les serveurs. Certains logiciels malveillants sont créés pour apporter des modifications à ces fichiers hôtes Windows. Ce bouclier particulier alerte l’utilisateur lorsque de telles activités malveillantes sont tentées dans les fichiers hôtes Windows.Sélectionnez Activé pour activer le bouclier Windows de protection en temps réel pour une protection 24 heures sur 24.

Lorsqu’il y a une tentative d’intrusion par un programme inconnu ou malveillant, les boucliers alertent l’utilisateur de cette tentative via un message contextuel. C’est alors à l’utilisateur de décider d’autoriser le programme inconnu à s’exécuter sur le système.

• Autoriser – Sélectionnez l’option «Ne plus me demander», puis cliquez sur le bouton «Autoriser» si vous faites confiance à l’application / au programme et souhaitez exécuter le programme sur le système. Toutes les sessions pendant lesquelles vous avez autorisé les applications à s’exécuter sur le système seront répertoriées sous l’onglet « Windows Shield ».

• Bloquer – Sélectionnez l’option «Ne plus me demander», puis cliquez sur le bouton «Bloquer» si vous ne trouvez pas l’application authentique et ne souhaitez pas qu’elle s’exécute sur le système. Toutes les sessions au cours desquelles vous avez bloqué l’exécution de l’application sur le système seront répertoriées sous l’onglet «Windows Shield».

- Bouclier Internet – Gardien de la page d’accueil d’Internet Explorer

Ce bouclier particulier empêche les modifications non autorisées des barres d’outils IE et de ses fonctionnalités par tout malware malveillant.

Internet est le plus grand moyen par lequel les programmes malveillants s’installent sur le système. Les boucliers Internet se révèlent très utiles pour détecter les logiciels malveillants en temps réel avant qu’ils ne puissent endommager le système.

Sélectionnez Activé pour activer le bouclier Internet de protection en temps réel pour une protection 24 heures sur 24.

Lorsqu’il y a une tentative d’intrusion par un programme inconnu / malveillant, les boucliers en signalent l’utilisateur via un message contextuel. Il appartient uniquement à l’utilisateur d’autoriser ou non l’exécution du programme inconnu sur le système.

• Autoriser – Sélectionnez l’option «Ne plus me demander», puis cliquez sur le bouton «Autoriser» si vous faites confiance à l’application / au programme et souhaitez exécuter le programme sur le système. Toutes les sessions pendant lesquelles vous avez autorisé les applications à s’exécuter sur le système seront répertoriées sous l’onglet « Protection Internet ».• Bloquer – Sélectionnez l’option «Ne plus me demander», puis cliquez sur le bouton «Bloquer» si vous ne trouvez pas l’application authentique et ne souhaitez pas qu’elle s’exécute sur le système. Toutes les sessions pendant lesquelles vous avez bloqué l’exécution de l’application sur le système seront répertoriées sous l’onglet « Bouclier Internet ».

- Gérer les éléments autorisés / bloqués

Les programmes / applications que vous autorisez ou bloquez seront listés ici sous leurs onglets respectifs. Pour supprimer les événements inutiles de la liste, cliquez sur le bouton «Supprimer».